Exchange Online / Microsoft Azure wird von Microsoft ständig weiterentwickelt und Funktionen wandern in andere Portale, verschwinden oder es kommen neue hinzu. Diese Anleitung spiegelt den Stand 2025 wider.

Whitelisting der IP-Adresse und Domain über "Advanced Delivery Role"

1. Öffnen Sie das Microsoft Security Center

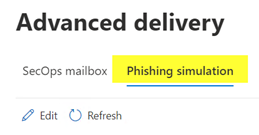

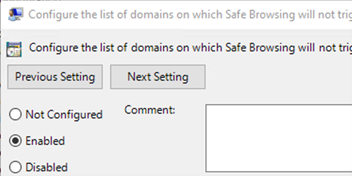

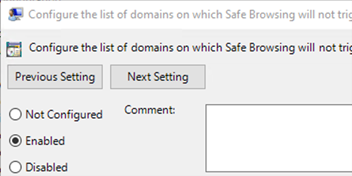

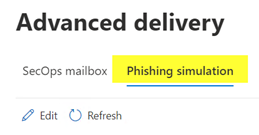

2. Gehen Sie im Security Center zu Policies & Rules, dort Threat Policies und dort unter Rules zur Advanced Delivery Regel. Dort klicken Sie auf den Reiter Phishing Simulation.

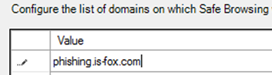

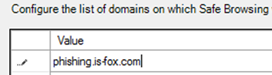

3. Tragen Sie über Add bei Sending Domain die Absende-Domain der E-Mail ein, unter Sending IP die IP-Adresse Ihres Phishing-Servers, der die E-Mail versendet.

Wenn Sie also eine Phishing-Simulation vom Absender alert@microsoft-security.com versenden wollen, lautet die einzutragende Domain microsoft-security.com.

Gemäß Microsoft-Dokumentation werden mit diesen Settings quasi alle Security-Prüfungen ausgeschaltet, außer die E-Mail enthält echte Malware.

- Filter in Exchange Online Protection (EOP) und Microsoft Defender für Office 365 unternehmen nichts.

- Zero-hour Auto Purge für SPAM und Phishing (ZAP, als bösartig erkannte E-Mails können automatisch aus den Postfächern der Benutzer entfernt werden) unternimmt nichts.

- Automated investigation and response (AIR) in Microsoft Defender unternimmt nichts.

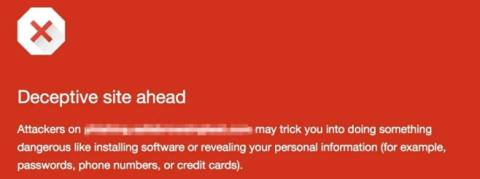

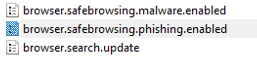

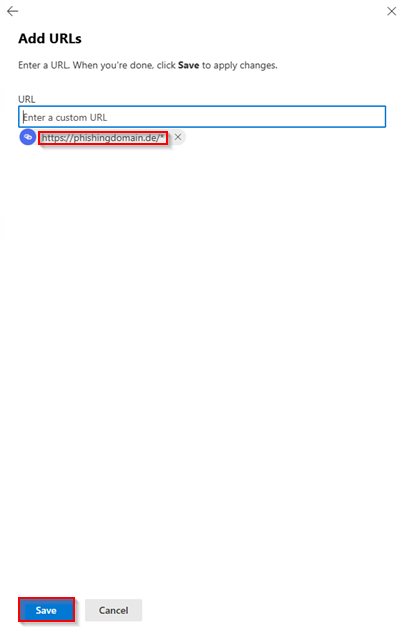

- Safe Links in Defender für Office 365 blockt die identifizierten URLs und Attachments nicht.

- Es werden keine System Alerts ausgelöst.

- Sollte die E-Mail über den Microsoft Report-Phishing-Button gemeldet werden, erhalten Admins im Azure Security Portal unter Submissions eine Meldung, dass die Nachricht Teil einer Phishing-Simulation und keine echte Bedrohung ist.

Weiterführende Informationen zu Security-Einstellungen in Exchange Online finden Sie unter https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/configure-advanced-delivery?view=o365-worldwide

Zudem sind folgende Whitelisting-Einstellungen vorzunehmen.

Whitelisting der IP-Adresse in der "Anti-spam policy"

1. Öffnen Sie das Microsoft Security Center.

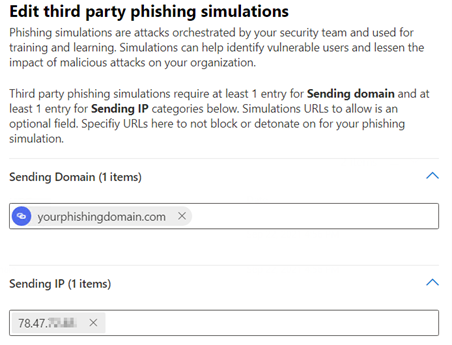

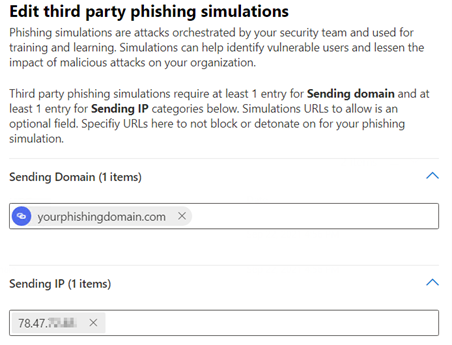

2. Gehen Sie im Security Center zu Policies & Rules, dort Threat Policies und dort unter Policies zur Anti-Spam Policy. Dort fügen Sie in der Connection filter policy die IP-Adresse Ihres Phishing-Servers hinzu.

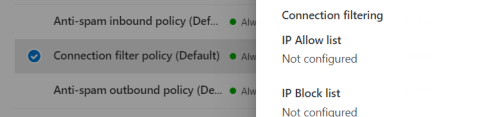

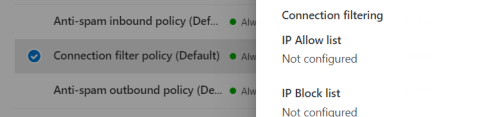

3. Bleiben Sie bei den Anti-spam policies und wechseln Sie zur Anti-spam inbound policy. Fügen Sie dort die Absender-Adresse der Phishing-Simulation hinzu.

Erstellen einer Mail Flow Rule im Exchange Online Admin Center

Achtung: das Exchange Online Admin Center benötigt wahrscheinlich andere Zugangsrechte als das Microsoft Security Center.

1. Öffnen Sie das Exchange Online Admin Center und wechseln Sie dort in die Rules.

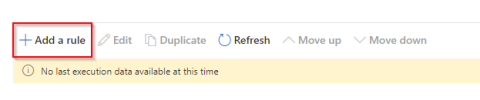

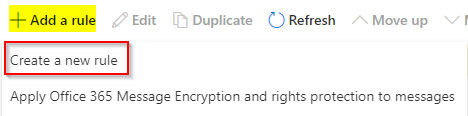

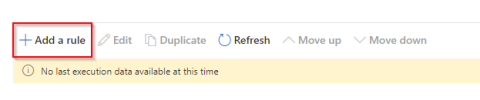

2. Fügen Sie über das Plus-Symbol eine neue Regel hinzu.

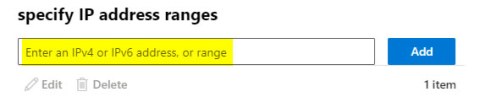

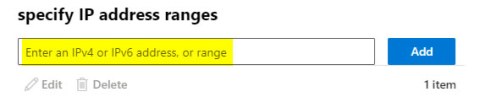

3. Tragen Sie die IP-Adresse Ihres Phishing-Servers ein.

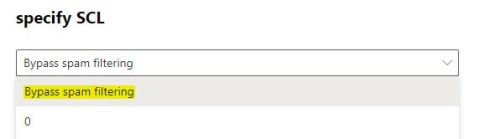

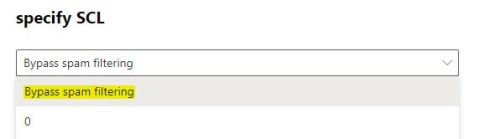

4. Wählen Sie unter dem Punkt "specify URL" die Option "Bypass spam filtering" aus.

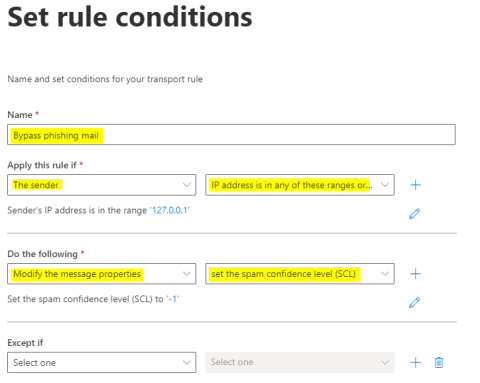

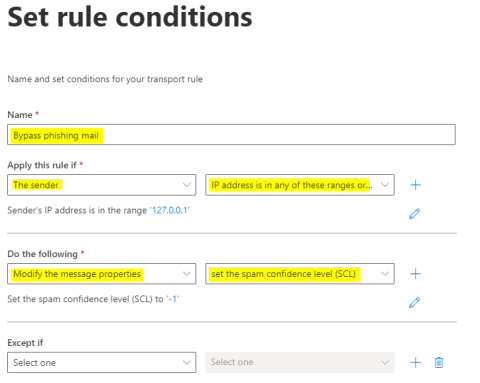

5. Bezeichnen Sie die neue Regel bspw. als "Bypass phishing mail" und wählen Sie die auszufüllenden Felder entsprechend dem nachstehenden Screenshot aus.

Mit diesen Einstellungen haben Sie jetzt den "ultimativen Durchzug" aktiviert. Bitte denken Sie daran, die Einstellungen nach der Phishing-Simulation wieder rückgängig zu machen.