IT-Sicherheit für Krankenhäuser

Cyber Security im medizinischen Bereich

Wir bieten Cyber Security E-Learning-Kurse speziell für medizinisches Personal oder ganze Kliniken.

IT-Sicherheit für Krankenhäuser

Wir bieten Cyber Security E-Learning-Kurse speziell für medizinisches Personal oder ganze Kliniken.

2.000+ vertrauen auf unsere Cyber Security Trainings, von Startups bis Großunternehmen

Maßgeschneiderte Lösungen

Die E-Learning-Kurse wurden von echten Cyber-Security-Spezialisten entwickelt, mit Inhalten und Beispielen aus dem Klinikumfeld. Sie wählen entweder eine unserer „Best Practice“-Zusammenstellungen oder Sie stellen sich Ihr Cyber Security Training individuell zusammen - beides natürlich angepasst an Ihre Richtlinien und Ihr Corporate Design.

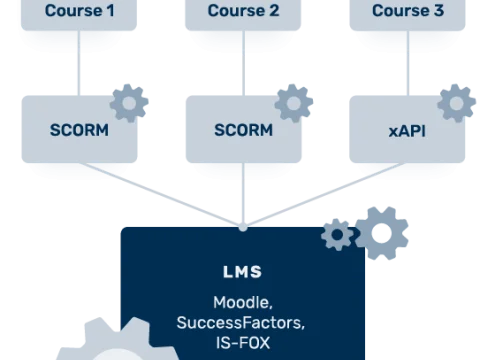

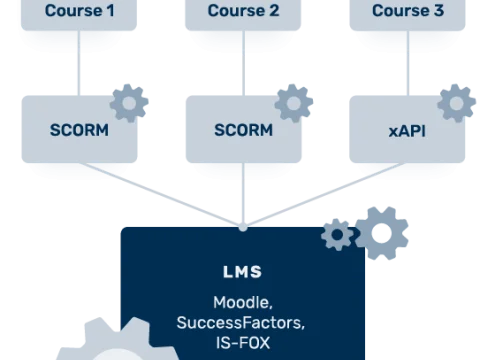

Die fertige Online-Schulung können Sie in Ihrem eigenen Lernmanagementsystem im Unternehmen oder in unserer Cloud betreiben, selbstverständlich aus deutschem Rechenzentrum nach EU-DSGVO.

Andere Sprache gefällig?

Das Video oben sehen Sie in deutscher Sprache. Unsere E-Learnings sind aber auf Wunsch in vielen weiteren Sprachen verfügbar – von Spanisch und Französisch bis hin zu Chinesisch oder Russisch. Welche Sprache benötigen Ihre Mitarbeiter? Kontaktieren Sie uns gerne – wir finden die passende Lösung für Ihr Team!

Ganz tolles Training! Super Videos! Kurze, knappe und sehr einfach verständliche Erklärungen. Kompliment!

Klinikleitung

Sehr wertvoll.

Sensibilisiert das gesamte Team!

Inhaber einer Privatpraxis

Viel dazugelernt plus interaktive spannende Übungen! Daumen hoch!

Intensiv-Krankenschwester

Wie funktioniert E-Learning?

Falls du erst einmal verstehen möchten, wozu ein Lernmanagement-System überhaupt da ist und warum diese Systeme alle Scorm sprechen, empfehlen wir unseren Know-How-Artikel E-Learning Grundlagen.

In diesem Artikel erklären wir die Fachbegriffe Scorm, LMS und E-Learning.

Jetzt Demozugang für die weiteren Kapitel anfragen oder lass uns in einem Webmeeting über deinen Bedarf sprechen.

Unsere top-aktuellen und modernen Datenschutz Online-Schulungen machen Deine Mitarbeitenden fit für die DSGVO.

Arbeitsschutz im Unternehmen einfach erklärt und auf den Punkt gebracht. Als E-Learning mit Zertifikat. Jetzt informieren und Schulung buchen!

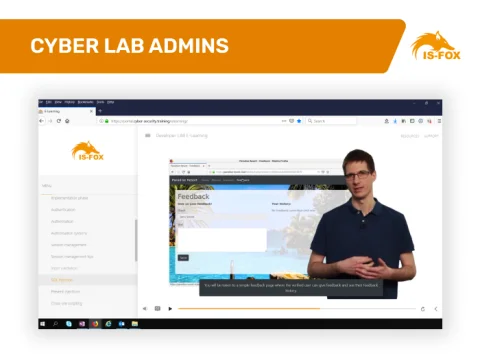

IT-Security-Training für Administratoren mit interaktiven E-Learnings und eigener Hacking-Umgebung.

Wir zeigen, wie man Mitarbeitende richtig motiviert.

So werden bekannte DSGVO-Inhalte in spannenden Online-Kursen neu verpackt.

In diesem Artikel erklären wir die Fachbegriffe Scorm, LMS und E-Learning.