Phishing-Simulationssoftware bietet oftmals an, einen Wert für das "Öffnen der E-Mail" auszugeben. Dafür wird in der E-Mail ein "Tracking Image" implementiert. Das Bild (engl. "Image") wird beim Öffnen der E-Mail vom Server nachgeladen, wodurch der Wert für "E-Mail wurde geöffnet" ermittelt werden kann. Die Auswertung wird dadurch noch etwas realistischer, weil bei der reinen Anzahl gesendeter E-Mails auch alle Mitarbeiter gezählt werden, die beispielsweise im Urlaub, krank, in Altersteilzeit, in Mutterschutz, etc. sind und die E-Mail daher gar nicht öffnen können.

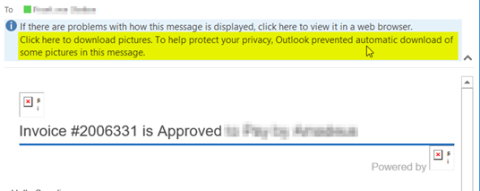

So weit, so schön. Outlook blockt allerdings den Download von Bildern von "untrusted" Sendern. Dadurch wird ein "E-Mail wurde geöffnet" nur gezählt, wenn ein User bewusst zusätzlich zum Öffnen der E-Mail auch noch "Download Picture" anklickt.

Die einzige Lösung zum automatischen Laden der Tracking-Bilder ist, die Absender-Adressen der "SafeSenderList" (Liste sicherer Absender) der User hinzufügen. Dann werden die Bilder automatisch geladen, sobald die E-Mail geöffnet wird. Nur damit liefert der Wert "E-Mail wurde geöffnet" ein realistisches Bild.

Das ist allerdings keine zentrale Einstellung, sondern muss bei jedem Empfänger einzeln in seinem Postfach gemacht werden. Sie können dafür in Exchange (On Premise und Cloud) Powershell Skripte verwenden:

Hinzufügen zur SafeSenderList

Set-MailboxJunkEmailConfiguration -Identity "user1@company.com" -TrustedSendersAndDomains @{Add="phishingdomain.com"}

Entfernen von der SafeSenderList

Set-MailboxJunkEmailConfiguration -Identity "user1@company.com" -TrustedSendersAndDomains @{Remove="phishingdomain.com"}

Das geht leider nur pro Mailbox, es ist also eine Schleife mit allen Mail-Adressen notwendig.

Weitere Informationen finden Sie unter

https://docs.microsoft.com/en-us/powershell/module/exchange/set-mailboxjunkemailconfiguration

Da die Klickraten bei Phishing-Simulationen immer von vielen verschiedenen Faktoren beeinflusst werden (Schweregrad der Simulation, Anzahl der Adressaten, Warnungen in Großraumbüros, Warnungen durch E-Mails innerhalb eines Teams, Blockierung durch einen eifrigen Administrator, etc., ist der Aufwand für das Tracking von "E-Mail wurde geöffnet" schon eher etwas für Enthusiasten. Wir empfehlen in der Regel, den Aufwand zu sparen und die Klickraten allgemein nicht allzu ernst zu nehmen. 😉