Interaktiv, spanned & top-aktuell

IT- und Cyber-Security Training für Mitarbeiter

Interaktiv, spanned & top-aktuell

2.000+ Kunden schenken uns ihr Vertrauen, von Startups bis Großunternehmen

Top Inhalte

Wir erstellen keine E-Learning-Kurse, sondern vermitteln Security Know-how.

Baukasten System plus Phishing

Wähle aus über 40 Modulen zu topaktuellen Themen:

Du möchtest unsere Cyber-Security-Schulungen in einer Live-Demo kennenlernen und Deine Anforderungen in einem persönlichen Austausch besprechen?

über 40 Module, immer aktuell, ständig erweitert

Spannender Kurzfilm "Ananomie eines Cyberangriffs" mit physischem Zutritt, Phishing und Social Engineering am Telefon. Welche Angreifergruppen verfolgen welche Ziele? 10 min mit Kurzfilm.

Wie funktioniert Cyber Security? Warum ist Technik alleine nicht ausreichend. Welche wichtige Rolle spielt die menschliche Firewall? 4 min mit Video.

Die besondere Rolle der Führungskraft in der Cyber Security: Teamlead, Vorbild & Information Owner. Das "magische Dreieck" aus einfach, günstig und sicher. Die konkreten Aufgaben der Führungskraft im Alltag. 9 min mit Video und inteaktiven Übungen.

Wie kann man Phishing Mails erkennen und abwehren? Wie kann man den Link in einer E-Mail richtig "lesen"? Wohin meldet man eine verdächtige E-Mail? Mit Video und interaktiven Übungen.

Wie sehen Angriffe auf Microsoft 365 Anmeldungen aus? Wie kann man sie erkennen und abwehren? Wie sicher ist MFA bei Microsoft 365? Mit Video und interaktiven Übungen.

Die raffinierten Tricks der Angreifer enttarnt: QR-Codes, 2-stufiges Phishing, Social Engineering am Telefon und über Teams. Mit Video und interaktiven Übungen.

Wie gehen Ransomware-Angreifer vor? Warum ist das erste Opfer oftmals ein normaler User? Wie kann man sich schützen? Mit Video und interaktiven Übungen.

Welche Dateiendungen sind in E-Mail-Anhängen eher harmlos, welche haben es in sich? Warum können gerade Offive Dokumente sher gefährlich werden? Mit Video und interaktiven Übungen.

Für welche Endgeräte gibt es wie viele Viren und Schadsoftware? Wo wird ein Virenscanner ebnötigt, wo eher nicht? Welche Software sollte man privat einsetzen? Mit Video und interaktiven Übungen.

Was ist ein Cyber Incident? Wie verhält man sich im Falle eines Incidents? Wohin meldet man den Vorfall? Und was passiert dann? Mit Video und interaktiven Übungen.

Wie werden Passwörter gecrackt? Warum sind Trivialpasswörter in Sekunden gehackt? Wie erstellt man sichere Passwörter, die man sich merken kann? Mit Video und interaktiven Übungen.

Warum missen privilegierte Passwörter besonders stark sein? Warum müssen sie unbedingt unterschiedlich sein? Und wie geht man mit privilegierten Passwörten um? Mit Video und interaktiven Übungen.

Wie sicher sind Passwort Manager? Sollte man Passwort Manager verwenden? Wenn ja, welchen? Wo sind die Grenzen? Mit Video und interaktiven Übungen.

Was ist Multi-Faktor-Authentifizierung? Warum ist es elementar wichtig? Ist MFA Phishing-resistent? Welche Lösungen kann man verwenden? Mit Video und interaktiven Übungen.

Was sind lokale Admin-Rechte? Warum finden Security-Experten lokale Adminrechte schlecht? Welche Verantwortung geht damit einher? Mit Video und interaktiven Übungen.

Was ist Identity Management? Welche Identitäten werden zentral von der IT verwaltet, welche durch Admins in den Fachbereichen? Welche Verantwortung ensteht daraus? Mit Video und interaktiven Übungen.

Angreifer manipulieren ihre Opfer mit Druck, Hilfsbedürftigkeit und einer plausiblen Story. Dieses Lern-Nugget vermittelt das nötige Wissen, um Social-Engineering-Maschen zu erkennen und richtig zu reagieren. Mit Video und interaktiven Übungen.

Viele Unternehmen haben bereits hohe Geldbeträge an Betrüger überwiesen. Dieses Lern-Nugget erklärt die Masche der Angreifer und gibt praktische Tipps zum Schutz. Mit Video und interaktiven Übungen.

Was suchen Angreifer vor Ort? Wie kann man durch eigenes Verhalten die Informationssicherheit erhöhen? Clean Desk, Clear Screen, Sichere Entsorgung, korrekter Umgang mit Besuchern. Mit Video und interaktiven Übungen.

Warum sind vertrauliche Gespräche in der Öffenttlichkeit gefährlich? Ist das Hotel ein "sicherer" Ort? Sollte man öffentliche WLANs verwenden? Mit Video und interaktiven Übungen.

Wie greift man mobil auf Firmendaten zu? Warum sollte keine andere Person das Firmengerät benutzen? Worauf sollte man bei Web-Meetings oder Telefonaten achten? Mit Tipps für die privaten Geräte zu Hause, Video und interaktiven Übungen.

Was unterscheidet Public Cloud Angebote von den Cloud Diensten des eigenen Unternehmens? Warum haben Unternehmensdaten in Public Cloud Diensten nichts zu suchen? Mit Tipps für sicheres Surfen zu Hause, Video und interaktiven Übungen.

Wie kann man den Datenschutz in sozialen Medien erhöhen? Warum sollte man immer die Privatsphäre-Einstellungen überprüfen und keine Firmeninterna posten? Welche Regeln gelten für Firmendaten? Mit Video und interaktiven Übungen.

Weshalb haben Security Experten so große Probleme mit Software und Apps aus dem Internet? Ist das wirklich so gefährlich? Was kann passieren und was hat "Schatten-IT" damit zu tun? Mit Video und interaktiven Übungen.

Wie arbeitet eine generative KI wie ChatGPT? Welche Herausforderungen gehen damit einher? Kann man den Ergebnissen vertrauen? Wie kann man diese Systeme sicher nutzen? Mit Video und interaktiven Übungen.

Wie funktioniert KI? Welche Herausforderungen gehen mit generativen Systemen einher? Was will die KI-Verodnung? Wie kann man KI Systeme sicher nutzen? Und wie kitzelt man die besten Ergebnisse heraus? Mit Video und interaktiven Übungen.

Was macht Informationssicherheit? Welche Schutzziele werden verfolgt? Wie managed man das Ganze? Wer ist für was verantwortlich? Und welche Rolle spielt jede einzelne Person dabei? Mit Video und interaktiven Übungen.

Was bedeutet PCI DSS, warum ist es so wichtig und welche konkreten Anforderungen an dem Umgang mit Kreditkartendaten gibt es? Mit Video und interaktiven Übungen.

Was ist BCM und warum ist es elementar wichtig? Was kann einen Notfall verursachen und wie kann man sich als Organisation darauf vorbereiten? Was ist im Ernstfall zu tun und welche Rolle spielt jede einzelne Person dabei? Mit Video und interaktiven Übungen.

Wie werden Organisationen resilient? Was will NIS-2 genau? Was bedeutet das für Führungskräfte? Und was bedeutet das für Mitarbeiter? Mit Videos und interaktiven Übungen.

Was fordert DORA? Welche Ziele werden hierdurch verfolgt? Was sind die wesentlichen Säulen von DORA? Und warum ist das Gesetz wirklich sinnvoll? Mit Video und interaktiven Übungen.

Wie funktioniert KI? Welche Herausforderungen gehen mit generativen Systemen einher? Was will die KI-Verordnung? Wie kann man KI Systeme sicher nutzen? Und wie kitzelt man die besten Ergebnisse heraus? Mit Videos und interaktiven Übungen.

Welche Stolperfallen lauern in MS Teams für die Sicherheit der Informationen? Wer sollte Mitglied in einem Team werden? Wer kann auf welche Dateien zugreifen? Mit Video und interaktiven Übungen.

Ist Apple iOS sicherer als Google Android? Wo braucht man einen Virenscanner, wo nicht? Sind Firmengeräte besser geschützt? Mit Tipps für private Mobilgeräte, Video und interaktiven Übungen.

Warum müssen Informationen klassifiziert werden? Wer macht das? In welchem Tool? Nach welchen Kriterien? Und was passiert durch die Zuordnung zu einer Vertraulichkeitsklasse? Mit Video und interaktiven Übungen.

Wie stuft man Informationen in die richtige Vertraulichkeitsklasse ein? Wer ist dafür zuständig? Und was bedeutet diese Einstufung für den Umgang mit der Information? Mit Video und interaktiven Übungen.

„Die Security Awareness Trainingsplattform von IS-FOX hat unsere Erwartungen übertroffen. Die praxisnahen Schulungen, die benutzerfreundliche Gestaltung und die hochwertigen Inhalte – darunter aktuelle Module wie NIS2, Whistleblowing und Sorgfalt in der Lieferkette – bieten echten Mehrwert für unser Unternehmen. Unsere Mitarbeitenden sind nun bestens vorbereitet, Sicherheitsrisiken zu erkennen und souverän zu handeln. Eine uneingeschränkte Empfehlung!“

Dirk Wocke, Compliance Manager (ISO / DPO)

indevis IT-Consulting and Solutions GmbH

Für kleine und mittelständische Unternehmen.

Einfach Lizenzen wählen, Teilnehmer einladen, fertig! Der Rest funktioniert vollautomatisch: Einladungen, Erinnerungen, Tracking. So geht schulen heute.

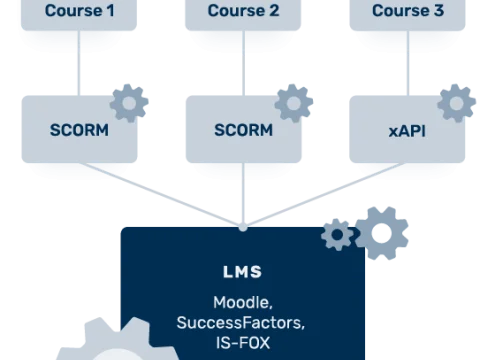

Für Unternehmen mit eigenem Lernmanagement System (LMS).

Ihr habt ein eigenes Lernmanagementsystem oder benötigt Anpassungen? Kein Problem! Unsere Kurse werden im Handumdrehen zu "Eurem" Kurs... mit Einarbeitung der Policies und dem Logo.

Beeindruckend und mitreißend. Für jeden im Unternehmen empfehlenswert.

IS-FOX schafft echte Verhaltensänderung. Wir sind begeistert.

Die IS-FOX Awareness Plattform ist perfekt für uns.

Weil wir Fachspezialist, Didaktik-Experte und Agentur in Einem sind.

Durch unsere Security-Consultants, Incident-Response-Spezialisten und Datenschutzexperten wissen wir, wo der Schuh wirklich drückt. Deshalb sind unsere Inhalte auch "Auditoren-proofed".

Wir nehmen den Themen die Komplexität, die Fremdwörter und kommen zum Punkt: knackig, verständlich, nachvollziehbar, immer mit konkreten Tipps - genau deshalb bleibt es auch hängen.

Unser Multimedia-Team erstellt die IS-FOX-Produkte selbst: vom Storyboard, über Animations- und Grafikdesign bis hin zur Produktion. Deshalb können wir auch sehr schnell individualisieren.

Häufig gestellte Fragen

Was unterscheidet ein gutes E-Learning, Erklärvideo oder Webinar von einem schlechten? Das Drehbuch und die Botschaften. Wenn die Basis nicht stimmt, kann der Rest nichts mehr werden.

Drehbuch und Botschaften sind wahrscheinlich unsere größten Stärken. Wir fokussieren auf das Wesentliche, fragen uns immer "warum muss ich das als lernende Person eigentlich wissen?", schmeißen unnötiges Bla-Bla und Fremdwörter raus und kommen sehr schnell zum Punkt und einem einfachen, nachvollziehbaren "Call to Action". Die Teilnehmenden lieben unsere Inhalte dafür und geben uns regelmäßig hervorragendes Feedback.

Zielgruppengerechte Ansprache ist fürs uns sehr wichtig, vor allem im Rahmen einer Awareness-Kampagne. Schau mal in unseren Know-how-Artikel zur Schulung der häufig vergessenen IT-Zielgruppe.

Für zielgruppengerechte Trainings bieten wir eine große Auswahl an Inhalten an, die flexibel zusammengestellt und nach unterschiedlichen Kriterien gestalten werden können:

Wir beraten Dich gerne zur Zusammenstellung des richtigen Trainings für Deine Zielgruppen.

Ja – die Teilnehmenden können sich ein Zertifikat erstellen lassen. Entweder durch das Lernmanagementsystem oder durch den Kurs, je nach Bedarf.

Wir haben selbstverständlich ständig "das Ohr am Gleis" und achten auf Änderungen, sowohl in der Gesetzeslage als auch in den Angriffsszenarien. Wenn es etwas zu ändern gibt, aktualisieren wir.

Im Cloud-Service sind diese Aktualisierungen in der jährlichen Gebühr enthalten. Bei einer Kauflizenz informieren wir Dich über die neue Version und Du entscheidest selbst, ob Du updaten möchtest oder nicht. Der Update-Preis ist aber so attraktiv, dass Du das gar nicht ablehnen kannst.

Weitere E-Learning-Kurse

E-Learning Wissen aus unserem Blog

So werden bekannte DSGVO-Inhalte in spannenden Online-Kursen neu verpackt.

Wir zeigen, wie man Mitarbeitende richtig motiviert.

In diesem Artikel erklären wir die Fachbegriffe Scorm, LMS und E-Learning.